Если прочитайте наше руководство, и внедрите все описываемые технологии - обезопасите ваш компьютер от хакерских угроз! Не пренебрегайте этим!

В области информационной безопасности, ddos атаки занимают одно из лидирующих мест, в рейтинге электронных угроз. Но большинство пользователей имеют очень ограниченные знания в данной тематике. Сейчас мы попытается максимально подробно и доступно раскрыть эту тему, чтобы вы могли представлять себе, что означает данный тип электронной угрозы, как она осуществляется, и соответственно, как эффективно с ней бороться. Итак знакомьтесь - DDOS атака.

Терминология

Чтобы разговаривать на одном языке, мы должны ввести термины и их определения.

Dos атака - атака типа "отказ в обслуживании". Отсюда и английская аббревиатура dos - Denial of Service. Один из подтипов - распределенная атака, осуществляющаяся одновременно с нескольких, а как правило, с большого количества хостов. Основную часть обсуждения мы посвятим именно этому варианты, потому что ddos атака несет в себе больше разрушительных последствий, а существенная разница лишь в количестве хостов, используемых для атаки.

Чтобы вам было легче понять . Подобного рода действия направлены на временное прекращение работы какого-либо сервиса. Это может быть отдельный сайт в сети, крупный интернет или сотовый провайдер, а также отдельная служба (прием пластиковых карт). Чтобы атака удалась, и принесла разрушительные действия, выполнять ее нужно с большого количества точек (далее этот момент будет рассмотрен более подробно). Отсюда и "распределенная атака". Но суть остается та же - прервать работу определенной системы.

Для полноты картины, нужно понимать, кто и с какой целью проводит подобные действия.

Атаки типа "отказ в обслуживании", как и прочие компьютерные преступления, караются по закону. Поэтому материал представлен лишь в ознакомительных целях. Их осуществляют it-специалисты, люди, хорошо разбирающиеся в тематиках "компьютеры" и "вычислительные сети", или как уже стало модным говорить - хакеры. В основном, данное мероприятие направленно на получение прибыли, ведь как правило, ddos атаки заказывают недобросовестные конкуренты. Здесь уместно будет привести небольшой пример.

Допустим на рынке услуг небольшого города есть два крупных провайдера интернет. И один из них хочет вытеснить конкурента. Они заказывают в хакеров распределенную dos атаку на сервера конкурента. И второй провайдер из-за перегрузки своей сети не в силах больше предоставлять доступ в интернет своим пользователям. Как итог - потеря клиентов и репутации. Хакеры получают свое вознаграждение, недобросовестный провайдер - новых клиентов.

Но нередки случаи, когда "ддосят" и просто ради забавы, или оттачивания навыков.

Распределенная Ddos атака

Давайте сразу договоримся - разбирать мы будем именно компьютерные атаки. Поэтому если речь идет о нескольких устройствах, с которых проводится атака, это будут именно компьютеры с противозаконным программным обеспечением.

Тут тоже уместно сделать небольшое отступление . По сути, для того, чтобы прекратить работу какого-либо сервиса или службы, нужно превысить максимально допустимую для него нагрузку. Самый простой пример - доступ к веб-сайту. Так или иначе, он рассчитан на определенную пиковую посещаемость. Если в определенный момент времени на сайт зайдут в десять раз больше людей, то соответственно сервер не в состоянии будет обработать такой объем информации, и перестанет работать. А подключения в этот момент, будут осуществляться с большого количества компьютеров. Это и будут те самые узлы, о которых шла речь выше.

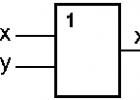

Давайте посмотрим, как это выглядит на схеме ниже:

Как вы видите, хакер получил управления большим числом пользовательских компьютеров, и установил на них свое шпионское программное обеспечение. Именно благодаря ему он теперь может выполнять необходимые действия. В нашем случае - осуществлять ddos-атаку.

Таким образом, если не соблюдать правила безопасности при работе за компьютером, можно подвергнуться вирусному заражению. И возможно ваш компьютер будет использовать в качестве узла, для осуществления злонамеренных действий.

Вам пригодится : мы описывали некоторые аспекты безопасности, в статье .

А вот каким образом они будут использоваться, зависит от того, какой вариант выбран злоумышленник

Классификация ddos атак

Следующие типы нападений могут быть предприняты злоумышленниками:

- Перегрузка полосы пропускания . Чтобы компьютеры, подключенные к сети, могли нормально взаимодействовать между собой, канал связи, через которые они соединяются, должен нормально работать, и предоставлять достаточные параметры для конкретных задач (например, полоса пропускания). Данный тип атак, направлен именно на перегрузку сетевых каналов связи. Достигается это путем постоянной отправки бессвязной или системной информации (команда ping )

- Ограничение ресурсов . Данный тип мы уже рассмотрели выше, в примере с доступом к веб-сайту. Как мы отметили - сервер имел возможность обрабатывать ограниченное количество одновременных подключений. Злоумышленнику необходимо направить на сервер большое количество одновременных подключений. В итоге сервер не справится с нагрузкой, и перестанет работать.

- Нападение на DNS сервера . В этом случае DDOS атака призвана также прекратить доступ к веб-сайту. Другой вариант - перенаправить пользователя с правильного сайта на фальшивый. Это может быть сделано с целью похищения персональные данные. Достигается это путем атаки на DNS сервера, и подмены ip-адресов на фальшивые. Давайте разберем это на примере. Некий банк использует для расчета через интернет свой веб-сайт. Пользователю необходимо зайти на него, и ввести данные своей пластиковой карты. Злоумышленник с целью похищения этой информации создает однотипный сайт, и проводит атаку на DNS сервера (сервера имен). Целью данного мероприятия является перенаправления пользователя на сайт злоумышленника, когда тот попытается зайти на сайт банка. Если это удается, пользователь не подозревая угрозы, введет свои персональные данные на сайте злоумышленника, и он получит к ним доступ

- Недоработки в программном обеспечении . Самым сложным является данный тип атак. Злоумышленники выявляют недоработки в программном обеспечении, и используют их с целью разрушения системы. Чтобы заказать такую ddos атаку, необходимо будет потратить немало средств

Как провести DDOS атаку своими руками

В качестве примера, мы решили показать вам, как можно осуществить DDOS атаку, с использованием специального программного обеспечения.

Для начала скачивайте программу по этому адресу. После этого запускайте ее. Вы должны увидеть стартовое окно:

Нужно провести минимальные настройки:

- В графе "URL" пишем адрес сайта, который мы хотим подвергнуть атаке

- Затем нажимаем кнопку "Lock on" - Мы увидим целевого ресурса

- Ставим метод TCP

- Выбираем количество потоков (Threads)

- Выставляем скорость отправки с помощью ползунка

- Когда все настройки будут закончены, нажимаем кнопку "IMMA CHARGIN MAH LAZER"

Все - атака началась. Еще раз повторяюсь, все действия представлены в ознакомительных целях.

Как защититься от DDOS атак

Вы наверняка уже поняли, что данный тип угроз очень опасен. А поэтому очень важно знать методы и принципы борьбы и предотвращения распределенных атак.

- Настройка систем фильтрации - задача для системных администраторов и хостинг провайдеров

- Приобретение систем защиты от DDOS атак (программные и аппаратные комплексы)

- Использование Firewall и списков контроля доступа (ACL) - данная мера направлена на фильтрацию подозрительного трафика

- Увеличение доступных ресурсов, и установка систем резервирования

- Ответные технические и правовые меры. Вплоть до привлечения виновника к уголовной ответственности

Видео к статье :

Заключение

Теперь вы наверняка понимаете всю опасность DDOS атак. К вопросам обеспечения безопасности своих ресурсов нужно подходить очень ответственно, не жалея времени, сил и денег. А еще лучше иметь отдельного специалиста, или целый отдел информационной безопасности.

Постоянные читатели очень часто задавали вопрос, как можно редактировать текст, если файл имеет формат PDF. Ответ можно найти в материале -

Для защиты своих данных можно использовать целый комплекс мер. Одним из таких вариантов является

Если вам необходимо отредактировать свой видеоролик в режиме онлайн, мы приготовили для вас обзор популярных .

Зачем искать информацию на других сайтах, если все собрано у нас?

Мы много расказываем о атаках на сайт, взломе и но тематика DDOS у нас не упоминалась. Сегодня мы исправляем это положение и предлагаем вам полный обзор технологий организации ДДОС атак и известных инструментов для выполнения хакерских атак.

Просмотреть листинг доступных инструментов для DDOS атак в KALI вы можете выполнив команду:

kali > / usr / share / exploitdb / platforms / windows / dos |

Данная команда показывает базу данных эксплоитов для атаки Windows систем.

Для просмотра доступных инструментов ДДОС атаки Linux вводим команду:

/ usr / share / exploitdb / platforms / Linux / dos . |

2. LOIC

The Low Orbit Ion Cannon (LOIC) Низко орбитальная ионная пушка. Возможно самая популярная DDOS программа. Она может рассылать массовые запросы по протоколам ICMP, UDP тем самым забивая канал к серверу жертвы. Самая известная атака с помощью LOIC была совершена группой Anonymous в 2009 году и направлена против PayPal, Visa, MasterCard в отместку за отключение WikiLeaks от системы сбора пожертвований.

Атаки, организованые с помощью LOIC могут утилизироваться с помощью блокировки UDP и ICMP пакетов на сетевом оборудовании интернет провайдеров. Вы можете скачать саму программу LOIC бесплатно на сайте . Этот инструмент на базе Windows и работа с ним очень проста, указываете сайты жертвы и нажимаете всего одну кнопку.

2. HOIC

HOIC был разработан в ходе операции Payback by Praetox той же командой что создала LOIC. Ключевое отличие в том, что HOIC использует HTTP протокол и с его помощью посылает поток рандомизированных HTTP GET и POST запросов. Он способен одновременно вести атаку на 256 доменов. Вы можете скачать его с .

3. XOIC

XOIC еще один очень простой DDOS инструмент. Пользователю необходимо просто установить IP адрес жертвы, выбрать протокол (HTTP, UDP, ICMP, or TCP), и нажать на спусковой крючек! Скачать его можно с

5. HULK

6. UDP Flooder

UDP Flooder соотвествует своему названию - инструмент прендназначен для отсылки множества UDP пакетов к цели. UDP Flooder часто используется при DDOS атаках на игровые сервера, для отключения игроков от сервера. Для скачивания программа доступна на .

7. RUDY

8. ToR’s Hammer

ToR’s Hammer был создан для работы через сеть, с целью достижения большой анонимности атакующего . Проблема же данного инструмена в том, что сеть TOR является достаточно медленной и тем самым снижает эфективность ДДОС атаки. Скачать эту DDOS программу вы можете с сайтов Packet Storm или .

9. Pyloris

Pyloris это еще один ддос инструмен использующий новый подход. Он позволяет атакующему создать свой уникальный HTTP запрос. Затем программа будет пытаться удерживать TCP соединение открытым с помощью таких запросов, тем самым уменьшать количество доступных соединений на сервере. Когда лимит соединений сервера подходит к концу, сервер больше не может обслуживать соединения и сайт становится не доступным. Данный инструмент доступен бесплатно для скачивания с сайта .

10. OWASP Switchblade

Open Web Application Security Project (OWASP) и ProactiveRISK разработали инсрумент Switchblade DoS tool для тестирования WEB приложений на устойчивость к ДДОС атакам.Он имеет три режима работы: 1. SSL Half-Open, 2. HTTP Post, и 3. Slowloris. Скачать для ознакомления можно с сайта OWASP .

11. DAVOSET

12. GoldenEye HTTP DoS Tool

13. THC-SSL-DOS

Эта программа для ДДОС (идет в поставке Kali) и отличается от большинства DDOS инструментов тем, что она не использует пропускную способность интернет канала и может быть использована с одного компьютера. THC-SSL-DOS использует уязвимость SSL протокола и способна “положить” целевой сервер. Если конечно эта уязвимость на нем имеется. Скачать программу можно с сайта THC , либо использовать KALI Linux где этот инструмент уже установлен.

14. DDOSIM – Layer 7 DDoS эмулятор

На этом наш обзор заканчивается, но в будущем мы еще вернемся к теме ДДОС атак на страницах нашего блога.

Как происходит DDoS-атака и какие ее виды существуют? Понимание проблемы это уже половина ее решения. Поэтому рассмотрим основные типы DDoS и с какой целью их осуществляют на сайты.

DDoS (Distributed Denial of Service attack) – это целенаправленный комплекс действий для выведения из строя, сбоя работы интернет-ресурса. Жертвой может стать любой ресурс, в том числе интернет-магазин, государственный сайт или игровой сервер. В большинстве подобных случаев злоумышленник использует для таких целей сеть компьютеров, которые заражены вирусом. Такая сеть называется ботнет. В нем присутствует координирующий главный сервер. Для запуска атаки хакер отправляет команду такому серверу, который в свою очередь дает сигнал каждому боту начать выполнение вредоносных сетевых запросов.

Причин для осуществления DDoS-атаки может быть много. Например:

- для развлечения . Примитивную атаку может организовать каждый, кто хоть немного разбирается в данной области. Правда, такая атака не анонимна и не эффективна, а те, кто ее совершают могут даже не догадываться об этом. Часто такие ситуации практикуют школьники для развлечения. Целью такой “забавы” может стать практически любой сайт в Интернете.

- из-за личной неприязни . DDoS-атака на Ваш сайт может быть и по такой причине. Мало ли кому Вы перешли дорогу, это могут сделать и конкуренты, и любые другие люди, которым Ваш интернет-ресурс “не по душе”.

- ради шантажа или вымогательства . Мошенники шантажируют в большинстве случаев крупные компании. Они требуют плату за то, чтобы прекратить атаку на сервера или за ее несовершение.

- недобросовестная конкуренция . Часто такие атаки создаются для разрушения репутации сайта и потери клиентопотока.

Первые DDoS-атаки появились в 1996 году. Правда, особое внимание такое явление привлекло к себе в 1999 году, когда из рабочего строя были выведены мировые гиганты – Amazon, Yahoo, CNN, eBay, E-Trade. А принимать срочные меры по решению проблемы стали только в 2000 году, когда вновь были совершены воздействия на сервера ключевых компаний.

Типы DDoS.

Простой трафик это HTTP-запросы. Основа запроса – HTTP-заголовок. Запрашивающая сторона может использовать сколько угодно заголовков, придавая им нужные свойства. Злоумышленники, которые проводят DDoS, могут изменять эти заголовки, поэтому их трудно распознать в качестве атаки.

HTTP GET

- HTTP(S) GET-запрос - способ, запрашивающий данные на сервере. Этот запрос может “попросить” у сервера передать какой-то файл, изображение, страницу или скрипт, для отображения в веб-браузере.

- HTTP(S) GET-флуд - DDoS атака прикладного уровня (7) модели OSI. Злоумышленник посылает мощный поток запросов на сервер для переполнения его ресурсов. В этом случае сервер перестает отвечать на запросы реальных посетителей.

HTTP POST

- HTTP(S) POST-запрос - метод, суть которого лежит в том, что данные помещаются в тело запроса для последующей обработки на сервере. HTTP POST-запрос кодирует передаваемую информацию и помещает на форму, а затем отправляет этот контент на сервер. Этот метод используют, когда необходимо передавать большие объемы данных.

- HTTP(S) POST-флуд - тип DDoS-атаки, при котором количество POST-запросов переполняют сервер, в итоге он не может ответить на них. Это влечет за собой аварийную остановку сервера с вытекающими последствиями.

Все перечисленные запросы также передаются по HTTPS, пересылаемые данные в таком случае шифруются. И подобная защита играет на пользу хакерам. Ведь, чтобы выявить такой запрос, сервер должен сначала расшифровать его. А расшифровать поток запросов во время такой атаки очень сложно и это создает дополнительную нагрузку на сервер.

ICMP-флуд (или Smurf-атака) . Довольно опасный тип атаки. Хакер отправляет поддельный ICMP-пакет, в котором адрес атакующего меняется на адрес жертвы. Все узлы присылают ответ на данный ping-запрос. Для этого в большинстве случает используют большую сеть, чтобы у компьютера-жертвы не было никаких шансов.

UDP флуд (или атака Fraggle) . По своему типу аналогичен ICMP флуду, правда в данном случае применяются UDP пакеты. Из-за насыщения полос пропускания происходит отказ в обслуживании сервера жертвы.

SYN-флуд . В основе такой атаки лежит запуск большого количества одновременных TCP-соединений через посылку SYN-пакета с несуществующим обратным адресом.

Отправка «тяжелых пакетов» . При подобном виде атаки злоумышленник отсылает пакеты серверу, которые не насыщают полосу пропускания, а тратят его процессорное время. В итоги происходит сбой в системе и пользователи не могут получить свои ресурсы.

Переполнение сервера лог-файлами . При некорректной системе ротации лог-файлов мошенник может отправлять объемные пакеты, которые вскоре займут все свободное место на жестком диске сервера. В итоге сбой в системе.

Ошибки программного кода . Некоторые злоумышленники с опытом в данной сфере деятельности разрабатывают специальные программы-эксплоиты, которые позволяют атаковать сложные системы коммерческих организаций. Для этого они ищут ошибки в коде программ, которые могут привести к завершению службы.

Недостатки в программном коде . Та же ситуация: хакеры ищут ошибки в коде программ или ОС, при этом заставляют их обрабатывать исключительные ситуации, в итоге программы выходят из строя.

Методы борьбы из DDoS можно поделить на два вида: активные и пассивные . Пассивные это заранее подготовленные методы предосторожности и предотвращении атаки, активные применяются в случае, если атака уже совершается на данный момент.

Основной пассивный метод это, конечно же, предотвращение . Многие считают это метод несущественным, но все-таки в большинстве случаев он является основным.

В основе профилактики должно лежать исключение таких факторов как личная неприязнь, конкуренция, религиозные или иные разногласия. Если вовремя устранить подобные причины и сделать соответствующие выводы, то DDoS не коснется Вашего интернет-ресурса. Но этот метод больше касается управления, а не технической стороны проблемы.

Использование специализированного программного и аппаратного обеспечение .

Сегодня много компаний-производителей разработали специальные и уже готовые решения для защиты от DDoS-атак. Это программное обеспечение разных видов для защиты малых и самых крупных сайтов для разных типов организаций. Это также считается пассивным методом защиты, так как является превентивным способом.

Фильтрация и блокировка трафика , который исходит от атакующих машин дает возможность снизить или вовсе погасить атаку. Существует два способа фильтрации: маршрутизация по спискам ACL и использование межсетевых экранов. Использование списков ACL позволяет фильтровать второстепенные протоколы, не затрагивая при этом протоколы TCP и не замедляя скорость работы пользователей с ресурсом. Межсетевые экраны применяются исключительно для защиты частных сетей.

Обратный DDoS – перенаправление трафика на атакующего. Если Вы имеет достаточные серверные мощности, то сможете не только преодолеть атаку, но и вывести из строя оборудование атакующего. Правда, данный тип защиты в случае ошибок в программном коде ОС, системных служб или веб-приложений.

Устранение уязвимостей – тип защиты нацелен на устранение ошибок в системах или службах. К сожалению, такой способ защиты не работает против флуд-атак.

Построение распределенных систем – позволяет обслуживать пользователей, даже если некоторые узлы становятся недоступны из-за DDoS-атак. Для этого используется сетевое или серверное оборудование разных типов, которое размещается в разных ДЦ. Также часто устанавливают дублирующую систему. Это выгодно делать для больших проектов, которые дорожат репутацией и имеют огромное количество пользователей.

Мониторинг – установка специальной системы мониторинга и оповещения. Она даст возможность вычислить DDoS-атаку по определенным критериям. Мониторинг напрямую не защищает атакуемую систему, но позволяет вовремя среагировать и предотвратить сбой в системе работы ресурса. Это, конечно же, пассивный метод защиты.

Приобретение сервиса по защите от DDoS-aтак – дает возможность защититься от многих типов DDoS-атак, используя целый комплекс механизмов фильтрации нежелательного трафика к атакующим серверам. Правда, стоят такие сервисы недешево.

Как реагировать на угрозы мошенников, которые DDoS-сят Ваш онлайн-ресурс? Подробнее в следующей.

Только комплекс выше описанных мер поможет Вам защитить сайт от DDoS и уберечь свой сервис.

О DDoS-атаках. Базовые правила защиты ресурса в Сети, подробнее по .

9109 раз(а) 11 Сегодня просмотрено раз(а)

DDOS атака. Объяснение и пример.

Всем привет. Это блог Компьютер76, и сейчас очередная статья об основах хакерского искусства. Сегодня мы поговорим о том, что такое DDOS атака простыми словами и примерами. Перед тем, как бросаться специальными терминами, будет введение, понятное каждому.

Зачем используется DDOS атака?

Взлом WiFi применяется для забора пароля беспроводной сети. Атаки в форме “ ” позволят слушать интернет-трафик. Анализ уязвимостей с последующей подгрузкой конкретного даёт возможность захвата целевого компьютера. А что же делает DDOS атака? Её цель в конечном итоге – отбор прав на владение ресурсом у законного хозяина. Я не имею ввиду, что сайт или блог вам не будет принадлежать. Это в том смысле, что в случае удачно проведённой атаки на ваш сайт, вы потеряете возможность им управления . По крайней мере, на некоторое время.

Однако в современной интерпретации DDOS атака чаще всего применяется для нарушения нормальной работы любого сервиса. Хакерские группы, названия которых постоянно на слуху, совершают нападения на крупные правительственные или государственные сайты с целью привлечь внимание к тем или иным проблемам. Но почти всегда за такими атаками стоит чисто меркантильный интерес: работа конкурентов или простые шалости с совсем неприлично незащищёнными сайтами. Главная концепция DDOS состоит в том, что к сайту единовременно обращается огромное количество пользователей, а точнее запросов со стороны компьютеров-ботов, что делает нагрузку на сервер неподъёмным. Мы нередко слышим выражение “сайт недоступен”, однако мало, кто задумывается, что скрыто на самом деле за этой формулировкой. Ну, теперь-то вы знаете.

DDOS атака – варианты

Вариант 1.

игроки столпились у входа

Представьте, что вы играете в многопользовательскую онлайн игру. С вами играют тысячи игроков. И с большинством из них вы знакомы. Вы обговариваете детали и в час Х проводите следующие действия. Вы все единовременно заходите на сайт и создаёте персонаж с одним и тем же набором характеристик. Группируетесь в одном месте, блокируя своим количеством одновременно созданных персонажей доступ к объектам в игре остальным добросовестным пользователям, которые о вашем сговоре ничего не подозревают.

Вариант 2.

Представьте, что кому-то вздумалось нарушить автобусное сообщение в городе по определённому маршруту с целью не допустить добросовестных пассажиров к пользованию услугами общественного транспорта. Тысячи ваших друзей единовременно выходят на остановки в начале указанного маршрута и бесцельно катаются во всех машинах от конечной до конечной, пока деньги не кончатся. Поездка оплачена, но никто не выходит ни на одной остановке, кроме конечных пунктов назначения. А другие пассажиры, стоя на промежуточных остановках, грустно смотрят удаляющимся маршруткам вслед, не сумев протолкнуться в забитые автобусы. В прогаре все: и владельцы такси, и потенциальные пассажиры.

В реальности эти варианты физически не претворить в жизнь. Однако в виртуальном мире ваших друзей могут заменить компьютеры недобросовестных пользователей, которые не удосуживаются хоть как-то защитить свой компьютер или ноутбук. И таких подавляющее большинство. Программ для проведения DDOS атаки множество. Стоит ли напоминать, что такие действия противозаконны. А нелепо подготовленная DDOS атака, неважно с каким успехом проведённая, обнаруживается и карается.

Как проводится DDOS атака?

Кликая по ссылке сайта, ваш браузер отсылает запрос серверу на отображение искомой страницы. Этот запрос выражается в виде пакета данных. И не одного даже, а целого пакета пакетов! В любом случае объём передаваемых данных на канал всегда ограничен определённой шириной. А объём данных, возвращаемых сервером, несоизмеримо больше тех, что содержаться в вашем запросе. У сервера это отнимает силы и средства. Чем более сильный сервер, тем дороже он стоит для владельца и тем дороже предоставляемые им услуги. Современные серверы легко справляются с резко возросшим наплывом посетителей. Но для любого из серверов всё равно существует критическая величина пользователей, которые хотят ознакомиться с содержанием сайта. Тем яснее ситуация с сервером, который предоставляет услуги по хостингу сайтов. Чуть что, и сайт-потерпевший отключается от обслуживания, дабы не перегрузить процессоры, которые обслуживают тысячи других сайтов, находящиеся на том же хостинге. Работа сайта прекращается до момента, когда прекратится сама DDOS атака. Ну, представьте, что вы начинаете перезагружать любую из страниц сайта тысячу раз в секунду (DOS). И тысячи ваших друзей делают на своих компьютерах тоже самое (distributed DOS или DDOS)… Крупные серверы научились распознавать, что началась DDOS атака, и противодействуют этому. Однако хакеры тоже совершенствуют свои подходы. Так что в рамках этой статьи, что такое DDOS атака более развёрнуто, я уже объяснить не смогу.

Что такое DDOS атака вы можете узнать и попробовать прямо сейчас.

ВНИМАНИЕ. Если вы решитесь попробовать, все несохранённые данные будут утеряны, для возвращения компьютера в рабочее состояние потребуется кнопка RESET . Но вы сможете узнать, что конкретно “чувствует” сервер, на который напали. Развёрнутый пример абзацем ниже, а сейчас – простые команды на перегрузку системы.

- Для Линукс в терминале наберите команду:

Система откажется работать.

- Для Windows предлагаю создать бат-файл в Блокноте с кодом:

Назовите типа DDOS.bat

Объяснять смысл обоих команд, я думаю, не стоит. Видно всё невооружённым взглядом. Обе команды заставляют систему исполнить скрипт и тут же его повторить, отсылая в начало скрипта. Учитывая скорость исполнения, система впадает через пару секунд в ступор. Game , как говориться, over .

DDOS атака с помощью программ.

Для более наглядного примера воспользуйтесь программой Low Orbit Ion Cannon (Ионная пушка с низкой орбиты). Или LOIC . Самый скачиваемый дистрибутив располагается по адресу (работаем в Windows):

https://sourceforge.net/projects/loic/

ВНИМАНИЕ ! Ваш антивирус должен отреагировать на файл как на вредоносный. Это нормально: вы уже знаете, что качаете. В базе сигнатур он помечен как генератор флуда – в переводе на русский это и есть конечная цель бесконечных обращений на определённый сетевой адрес. Я ЛИЧНО не заметил ни вирусов, ни троянов. Но вы вправе засомневаться и отложить загрузку.

Так как нерадивые пользователи забрасывают ресурс сообщениями о вредоносном файле, Source Forge перекинет вас на следующую страницу с прямой ссылкой на файл:

В итоге мне удалось скачать утилиту только через .

Окно программы выглядит вот так:

Пункт 1 Select target позволит злоумышленнику сосредоточиться на конкретной цели (вводится IP адрес или url сайта), пункт 3 Attack options позволит выбрать атакуемый порт, протокол (Method ) из трёх TCP, UDP и HTTP. В поле TCP/UDP message можно ввести сообщение для атакуемого. После проделанного атака начинается по нажатии кнопки IMMA CHARGIN MAH LAZER (это фраза на грани фола из популярного некогда комикс –мема ; американского мата в программе, кстати, немало). Всё.

ПРЕДУПРЕЖДАЮ

Этот вариант для опробывания только для локального хоста. Вот почему:

- против чужих сайтов это противозаконно, и за это на Западе уже реально сидят (а значит, будут скоро сажать и здесь)

- адрес, с которого идёт флуд, вычислят быстро, пожалуются провайдеру, а тот вынесет вам предупреждение и напомнит про первый пункт

- в сетях с низким пропускным каналом (то есть во всех домашних) вещица не сработает. С сетью TOR всё тоже самое.

- если её настроить должным образом, вы быстрее забьёте именно СВОЙ канал связи, чем навредите кому-то. Так что это именно тот вариант, когда груша бьёт боксёра, а не наоборот. И вариант с прокси будет проходить по тому же принципу: флуд с вашей стороны не понравится никому.

Прочитано: 9 326

Заказать Ддос-атаку много ума не надо. Заплатил хакерам и думай о панике конкурентов. Сначала с кресла директора, а потом с тюремной койки.

Объясняем, почему обращаться к хакерам - последнее дело честного предпринимателя и чем это грозит.

Как сделать Ддос-атаку знает даже школьник

Сегодня инструменты для организации Ддос-атаки доступны для всех желающих. Порог вхождения для начинающих хакеров низкий. Поэтому доля коротких, но сильных атак на российские сайты выросла . Похоже, что хакерские группы просто отрабатывают навыки.

Показательный случай. В 2014 году Образовательный портал Республики Татарстан подвергся Ддос-атакам. На первый взгляд, в нападении нет смысла: это не коммерческая организация и спросить с неё нечего. На портале выставляют оценки, расписание занятий и так далее. Не более. Эксперты «Лаборатория Касперского» нашли группу «Вконтакте», где студенты и школьники Татарстана обсуждали как сделать Ддос-атаку.

Сообщество юных борцов с системой Республики Татарстан

Производные запросы от «как сделать Ддос-атаку Татарстан» привели специалистов по кибербезопасности к интересному объявлению. Исполнителей быстро нашли и им пришлось возместить ущерб.

Раньше вырывали страницы в дневниках, а теперь взламывают сайты

Раньше вырывали страницы в дневниках, а теперь взламывают сайты

Из-за простоты Ддос-атак за них берутся новички без моральных принципов и пониманий своих возможностей. Такие могут и перепродать данные о заказчике. Омоложение исполнителей Ддос-атак - мировая тенденция.

Весной 2017 года тюремный срок получил британский студент. Когда ему было 16 лет, он создал программу для Ддос-атак Titanium Stresser. На её продаже британец заработал 400 тысяч фунтов стерлингов (29 миллионов рублей). С помощью этой Ддос-программы провели 2 миллиона атак на 650 тысяч пользователей во всём мире.

Подростками оказались участники крупных Ддос-группировок Lizard Squad и PoodleCorp. Юные американцы придумали собственные Ддос-программы, но использовали их для атаки на игровые серверы, чтобы получить преимущества в онлайн-играх. Так их и нашли.

Доверять ли репутацию компании вчерашним школьникам, каждый решит сам.

Наказание за Ддос-программы в России

Как сделать Ддос-атаку интересуются предприниматели, не желающие играть по правилам конкуренции. Такими занимаются сотрудники Управления «К» МВД России. Они же ловят исполнителей.

Российское законодательство предусматривает наказание за кибер-преступления. Исходя из сложившейся практики, участники Ддос-атаки могут попасть под следующие статьи.

Заказчики. Их действия обычно подпадают под - неправомерный доступ к охраняемой законом компьютерной информации.

Наказание: лишение свободы до семи лет или штраф до 500 тысяч рублей.

Пример . По этой статье осудили сотрудника отдела технической защиты информации администрации города Курган. Он разработал многофункциональную программу Мета. С её помощью злоумышленник собрал персональные данные на 1,3 миллиона жителей области. После - продавал банкам и коллекторским агентствам. Хакера получил два года лишения свободы.

Исполнители. Как правило, наказываются по статье 273 УК РФ - создание, использование и распространение вредоносных компьютерных программ.

Наказание. Лишение свободы до семи лет со штрафом до 200 тысяч рублей.

Пример. 19-летний студент из Тольятти получил получил 2,5 года условного срока и штраф 12 млн рублей. С помощью программы для Ддос-атак он пытался обрушить информационные ресурсы и сайты банков. После атаки студент вымогал деньги.

Неосторожные пользователи. Несоблюдение правил безопасности при хранении данных карается по статье 274 УК РФ - нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей.

Наказание: лишение свободы до пяти лет или штрафом до 500 тысяч рублей.

Пример. Если в ходе доступа к информации каким-либо образом были похищены деньги, статью переквалифицируют в мошенничестве в сфере компьютерной информации (). Так два года в колонии-поселении получили уральские хакеры, получившие доступ к серверам банков.

Нападки на СМИ. Если Ддос-атаки направлены на нарушение журналистских прав, действия подпадают под - воспрепятствование законной профессиональной деятельности журналиста.

Наказание: лишение свободы до шести лет или штрафом до 800 тысяч рублей.

Пример. Эту статью часто переквалифицируют в более тяжёлые. Как сделать Ддос-атаку знали напавшие на «Новую газету», «Эхо Москвы» и «Большой город». Жертвами хакеров становятся и региональные издания.

В России суровое наказание за использование Ддос-программ . Анонимность от Управления «К» не спасёт.

Программы для Ддос-атак

По информации экспертов, для атаки на средний сайт достаточно 2000 ботов. Стоимость Ддос-атаки начинается от 20 долларов (1 100 рублей). Количество атакующих каналов и время работы обсуждаются индивидуально. Встречаются и вымогательства.

Приличный хакер перед атакой проведёт пентест. Военные назвали бы этот метод «разведка боем». Суть пентеста в небольшой контролируемой атаке, чтобы узнать ресурсы защиты сайта.

Интересный факт. Как сделать Ддос-атаку знают многие, но сила хакера определяется ботнетом. Часто злоумышленники крадут у друг друга ключи доступа к «армиям», а потом перепродают. Известный приём - «положить» wi-fi, чтобы тот принудительно перезагрузился и вернулся к базовым настройкам. В таком состоянии пароль стоит стандартный. Далее злоумышленники получают доступ ко всему трафику организации.

Последний хакерский тренд - взлом «умных» устройств для установки на них программ-майнеров криптовалюты. Эти действия могут квалифицироваться по статье об использовании вредоносных программ (ст. 273 УК РФ). Так сотрудники ФСБ задержали системного администратора Центра управления полетами. Он установил на рабочее оборудование майнеры и обогащался. Вычислили злоумышленника по скачкам напряжения.

Хакеры проведут Ддос-атаку на конкурента. Потом могут получить доступ к его вычислительной мощности и замайнить биткоин-другой. Только эти доходы заказчику не достанутся.

Риски заказа Ддос-атаки

Подведём итог, взвесив достоинства и недостатки заказа Ддос-атаки на конкурентов.

Если конкуренты насолили бизнесу, хакеры не помогут. Они сделают только хуже. Агентство «Digital Sharks» нежелательную информацию законными способами.

Похожие статьи